SSL-сертификат обеспечивает безопасность соединения с веб-интерфейсом сервера DrWeb, защищая данные пользователей от перехвата. Замена сертификата необходима при его истечении или обновлении. В этой статье вы найдете пошаговую инструкцию по настройке нового сертификата, чтобы обеспечить надежную защиту и стабильную работу веб-интерфейса вашего сервера.

Проблема с самоподписанным сертификатом DrWeb

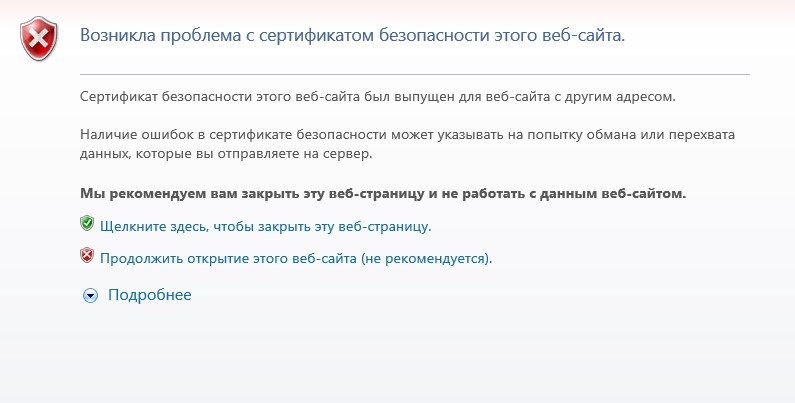

По умолчанию, после установки сервера DrWeb, при входе в веб-интерфейс нас будет встречать примерно такая картинка:

Все дело в самоподписанном сертификате. И даже если вы его установите себе в доверенные, то браузеры все равно будут ругаться, т.к. в данном сертификате отсутствует Subject Alternative Names. Давайте исправим это с помощью выпуска своего сертификата.

Подготовка среды

Выпускать сертификат будем с помощью openssl, для этого воспользуемся сервером с ОС Debian. Если у вас еще не установлен Debian, то рекомендую воспользоваться статьей на сайте Установка Debian 12 в качестве сервера.

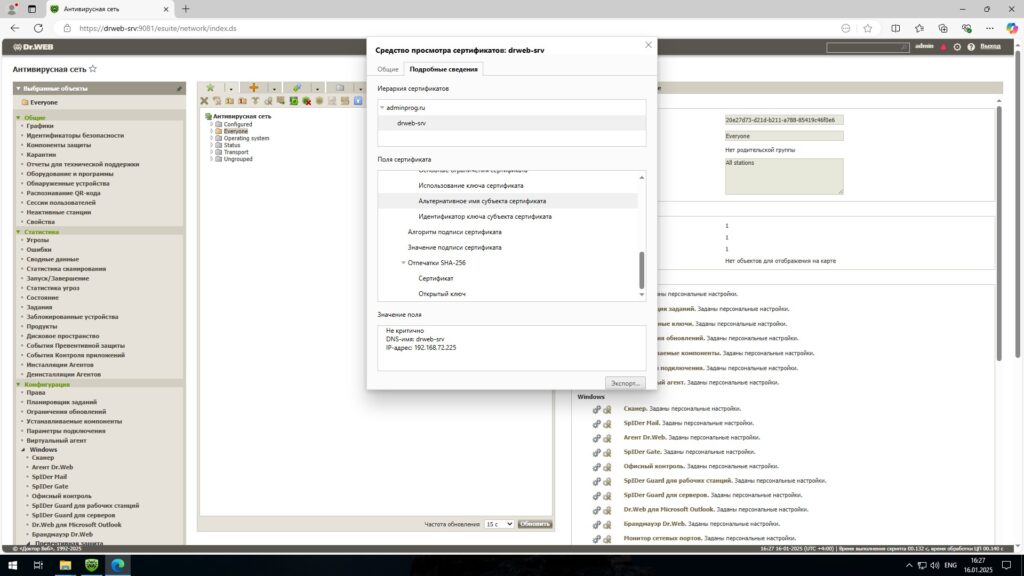

Сертификат будет выпущен для доменного имени drweb-srv и IP адреса 192.168.72.225.

Выпуск сертификатов

Создание собственного центра сертификации (CA)

Создаём рабочую директорию и переходим в неё:

mkdir ~/tls && cd ~/tlsГенерируем ключ для CA:

openssl ecparam -out adminprogCA.key -name prime256v1 -genkeyВыпускаем сертификат для CA:

openssl req -x509 -new -nodes -key adminprogCA.key -sha256 -days 3650 -out adminprogCA.crt \-subj "/C=RU/ST=Moscow/L=Moscow/O=Adminprog LLC/OU=IT/CN=adminprog.ru"Генерация ключа и CSR для сервера DrWeb

Создаём ключ:

openssl genrsa -out drweb-srv-key.pem 2048Создаём запрос на сертификат (CSR):

openssl req -new -key drweb-srv-key.pem -out drweb-srv.csr \-subj "/C=RU/ST=Moscow/L=Moscow/O=Adminprog LLC/OU=IT/CN=drweb-srv"Настройка конфигурационного файла

Создаём файл drweb-srv.ext:

nano drweb-srv.extДобавляем в него следующее содержимое:

authorityKeyIdentifier=keyid,issuer

basicConstraints=CA:FALSE

keyUsage = digitalSignature, nonRepudiation, keyEncipherment, dataEncipherment

subjectAltName = @alt_names

[alt_names]

IP.1 = 192.168.72.225

DNS.1 = drweb-srvСохраняем изменения и выходим из nano.

Выпуск сертификата для сервера

Создаём сертификат:

openssl x509 -req -in drweb-srv.csr -CA adminprogCA.crt -CAkey adminprogCA.key -CAcreateserial -out drweb-srv.pem -days 3650 -sha256 -extfile drweb-srv.extУстановка сертификатов на сервер DrWeb

- Копируем файл adminprogCA.crt к себе на локальный компьютер и добавляем его в хранилище корневых доверенных центров сертификации.

- Копируем файлы

drweb-srv.pemиdrweb-srv-key.pemна сервер DrWeb в папку: C:\Program Files\DrWeb Server\etc - Обязательно отключаем самозащиту DrWeb (если установлен агент), чтобы разрешить копирование файлов.

Настройка веб-сервера

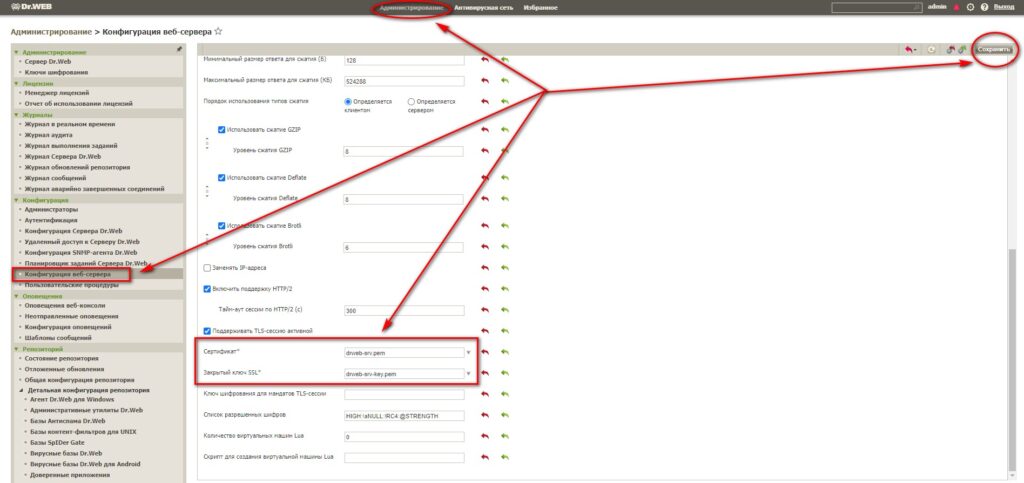

Далее открывайте веб-интерфейс сервера DrWeb и проходим Администрирование — Конфигурация веб-сервера и в разделе Сертификат выбираем наш сертификат drweb-srv.pem, а в разделе Закрытый ключ SSL выбираем наш ключ drweb-srv-key.pem.

После того, как указали файлы сертификатов, нажимаем Сохранить и перезапускаем сервер.

Результат

После выполнения этих шагов веб-интерфейс сервера DrWeb будет использовать валидный сертификат, что устранит предупреждения браузера.

Для долговременного использования рекомендуется отслеживать срок действия сертификата (в данном случае 10 лет) и обновлять его заблаговременно.

Помогла статья? Подписывайся на Telegram канал автора.

Анонсы всех статей, много другой полезной и интересной информации, которая не попадает на сайт.

Если у вас имеются вопросы, задавайте их в комментариях.